我们介绍过“伪基站”的由来,它可以诱骗手机信号,并对手机上的信息进行拦截或截获。当我们的手机无缘无故突然从4G降到2G信号,接收来自银行、支付宝和移动公司的各类短信验证码。随后,银行账户被转空、支付宝余额被转走、手机自动订购了一堆无用的增值业务……这并非科幻电影中的场景,而是现实世界中短信嗅探设备对手机用户实施不法侵害。

基站原理

在了解伪基站与短信嗅探之前,先了解基站工作原理。基站是手机发送短信必经之路,若没有基站手机就无法使用通信功能。

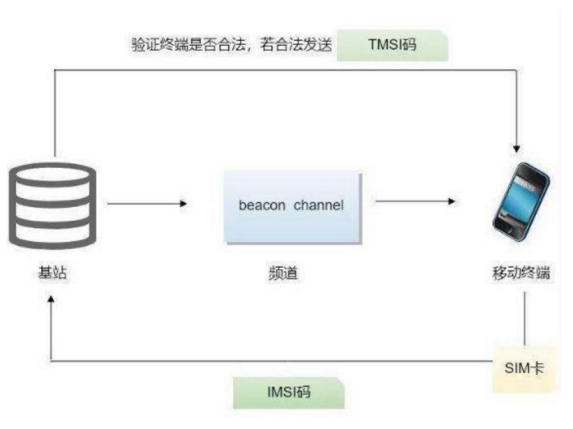

工作原理如下图:

当手机收到短信后会从SIM卡中读取IMSI码,基站收到这种IMSI码之后,验证终端是不是合法的终端,然后决定是否让它接入网络。如果基站同意让该终端接入网络,基站会给终端发放一个TMSI码,用于之后通信过程识别、验证身份。

那短信嗅探和伪基站是怎么回事呢?

在2G通道下进行的短信和通话信息使用明文传输。为成功劫持信号完成短信嗅探,不法分子有时还会干扰3G和4G信号,强制让用户“降维”到2G网络状态。同时,GSM 通信协议还有个缺陷——GSM是单向鉴权的,基站可以鉴别移动终端(例如手机)的合法性,但是终端无权鉴别基站的合法性。所以一部嗅探设备(通常是一部改装手机)就可以监听,骗子再利用手机会主动比对临近的基站信号,选择最强的那个申请接入的设计原理,在受害者周围走动利用伪基站(射频电路、天线电路、功率放大器、电脑和短信群发器)来收集周围的手机卡信息。

这样一来,就同时拿到了手机号和短信验证码。此时骗子已经可以通过查询网站反推出号码的主人身份信息,甚至可以拿到身份证号和银行卡号。然后根据这些材料刷爆受害者的信用卡、银行卡、支付宝账号等。

短信嗅探技术如何盗走我们的钱财?

1、犯罪团伙基于2G移动网络下的GSM通信协议,在开源项目OsmocomBB的基础上进行修改优化,搭配专用手机,组装成便于携带易使用的短信嗅探设备。

2、通过号码收集设备(伪基站)获取一定范围下的潜在的手机号码,然后在一些支付网站或移动应用的登录界面,通过“短信验证码登录”途径登录,再利用短信嗅探设备来嗅探短信。

3、通过第三方支付查询目标手机号码,匹配相应的用户名和实名信息,以此信息到相关政务及医疗网站社工获取目标的身份证号码,到相关网上银行社工,或通过黑产社工库等违法手段获取目标的银行卡号。由此掌握目标的四大件:手机号码、身份证号码、银行卡号、短信验证码。

4、通过获取的四大件,实施各类与支付或借贷等资金流转相关的注册、绑定、解绑、消费、小额贷款、信用抵扣等恶意操作,实现对目标的盗刷或信用卡诈骗犯罪。

一般短信嗅探技术只是同时获取短信,并不能拦截短信,所以不法分子通常会选择在深夜作案,因为这时,受害者熟睡,不会注意到异常短信。

防御措施

通信运营商应考虑加快淘汰2G网络技术,确保用户的短信和通话内容不被他人截获窃取。

换张电话卡;前面提到,短信嗅探这种风险,前提是使用GSM网络;目前联通与移动2G都在使用GSM网络,而电信2G 是 CDMA 制式暂时还没有被破解,也未发现中国电信用户遭受该类技术攻击的情况。

做好个人重要信息保护;对于个人敏感信息多留心眼,做好防护,定期修改微信、支付宝等登陆密码,或增加指纹识别等降低风险;在网上购物、外卖的收货人建议使用假名或昵称

一般像这种情况都发生在夜晚,所以建议在睡觉的时候手机开启飞行模式。

建议不要使用同一个密码注册账号,防止撞库事件发生